Η Kaspersky αποκάλυψε τρεις νέες παραλλαγές του κακόβουλου λογισμικού Prilex, που δημιουργήθηκε από μια ομάδα εγκληματιών του κυβερνοχώρου, η οποία πήρε το όνομά της από το πιο προηγμένο κακόβουλο λογισμικό για Point-of-Sales (PoS) του 2022. Οι τροποποιήσεις του Prilex που ανακαλύφθηκαν μπορούν πλέον να εμποδίσουν την ανέπαφη επικοινωνία κοντινού πεδίου (NFC) “μολυσμένων” συσκευών αναγκάζοντας τους καταναλωτές σε συναλλαγές χρησιμοποιώντας τις φυσικές πιστωτικές τους κάρτες. Αυτό, δίνει με τη σειρά του τη δυνατότητα στους εγκληματίες του κυβερνοχώρου να κλέψουν τα στοιχεία της κάρτας και συνεπώς χρήματα.

Το Prilex είναι ένας διαβόητος απειλητικός φορέας ο οποίος σταδιακά εξελίχθηκε από κακόβουλο λογισμικό που εστίαζε στα Automated Teller Machines (ATM) σε ένα μοναδικό σπονδυλωτό Point of Sales (PoS) κακόβουλο λογισμικό — την πιο προηγμένη απειλή PoS που έχει ανακαλυφθεί μέχρι σήμερα. Όπως είχε περιγράψει η Kaspersky και το 2022, το Prilex πραγματοποιεί τις λεγόμενες επιθέσεις «GHOST» που του επιτρέπουν να υλοποιεί απάτες με πιστωτικές κάρτες — ακόμη και με κάρτες που προστατεύονται με την υποτιθέμενη μη παραβιάσιμη CHIP and PIN τεχνολογία. Πλέον, το Prilex έχει εξελιχθεί ακόμη περισσότερο.

Οι ειδικοί σε θέματα ασφάλειας αναρωτήθηκαν εάν το Prilex ήταν σε θέση να καταγράψει δεδομένα που προέρχονταν από πιστωτικές κάρτες με ανοιχτή τη δυνατότητα NFC. Πρόσφατα, κατά τη διάρκεια μιας απόκρισης σε περιστατικό κάποιου καταναλωτή που επηρεάστηκε από το Prilex, οι ερευνητές της Kaspersky αποκάλυψαν τρεις νέες τροποποιήσεις που έχουν τη δυνατότητα να μπλοκάρουν τις ανέπαφες συναλλαγές πληρωμών, οι οποίες έγιναν εξαιρετικά δημοφιλείς κατά τη διάρκεια της πανδημίας και έπειτα.

Τα συστήματα ανέπαφων πληρωμών, όπως πιστωτικές και χρεωστικές κάρτες, κλειδιά ελέγχου ταυτότητας συσκευής και άλλες έξυπνες συσκευές, συμπεριλαμβανομένων των φορητών συσκευών, διαθέτουν παραδοσιακά αναγνώριση ραδιοσυχνοτήτων (RFID). Πιο πρόσφατα, οι εφαρμογές Samsung Pay, Apple Pay, Google Pay, Fitbit Pay και mobile bank έχουν εφαρμόσει τεχνολογίες επικοινωνίας κοντινού πεδίου (NFC) για την υποστήριξη ασφαλών ανέπαφων συναλλαγών.

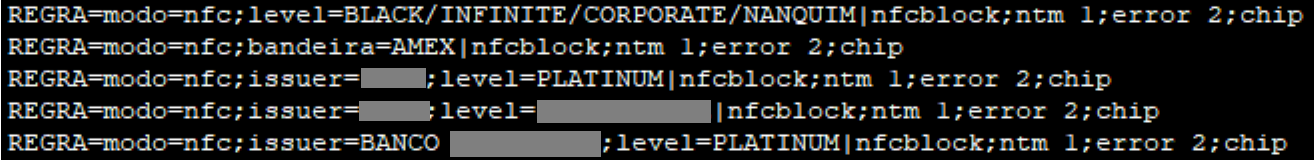

Οι ανέπαφες πιστωτικές κάρτες προσφέρουν έναν βολικό και ασφαλή τρόπο για να κάνετε πληρωμές χωρίς να χρειάζεται να αγγίξετε, να εισαγάγετε ή να σύρετε την κάρτα σας. Ωστόσο, το Prilex έχει μάθει να αποκλείει τέτοιες συναλλαγές εφαρμόζοντας ένα αρχείο βασισμένο σε κανόνες που καθορίζει εάν θα καταγράφονται ή όχι οι πληροφορίες πιστωτικής κάρτας και μια επιλογή αποκλεισμού συναλλαγών που βασίζονται σε NFC.

Απόσπασμα από το αρχείο κανόνων Prilex που αναφέρεται στο μπλοκάρισμα NFC

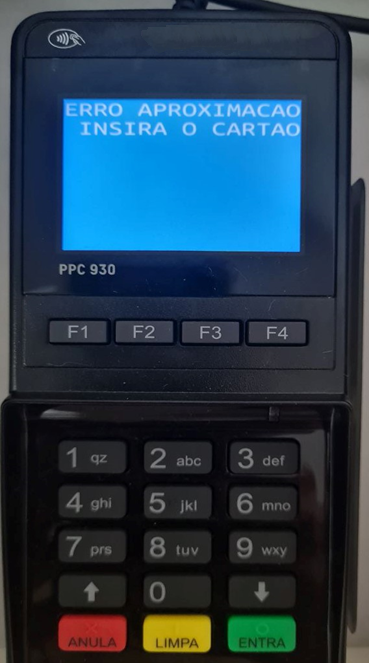

Καθώς οι συναλλαγές που βασίζονται σε NFC δημιουργούν έναν μοναδικό αριθμό κάρτας που ισχύει μόνο για μία συναλλαγή, εάν το Prilex εντοπίσει μια συναλλαγή που βασίζεται σε NFC και την αποκλείσει, το λογισμικό EFT θα προγραμματίσει το πληκτρολόγιο PIN ώστε να εμφανίσει το ακόλουθο μήνυμα:

Το ψεύτικο σφάλμα Prilex που εμφανίζεται στη συσκευή ανάγνωσης πληκτρολογίου PIN και αναφέρει “Σφάλμα ανέπαφης συναλλαγής, εισάγετε την κάρτα σας”

Ο στόχος του εγκληματία του κυβερνοχώρου είναι να αναγκάσει το θύμα να χρησιμοποιήσει τη φυσική του κάρτα εισάγοντάς τη στο μηχάνημα ανάγνωσης πληκτρολογίου PIN. Με αυτόν τον τρόπο, το κακόβουλο λογισμικό μπορεί να υποκλέψει δεδομένα που προέρχονται από τη συναλλαγή, χρησιμοποιώντας κάθε διαθέσιμο τρόπο, όπως ο χειρισμός κρυπτογραφημένων μηνυμάτων για την εκτέλεση GHOST επιθέσεων. Ένα άλλο νέο χαρακτηριστικό που προστέθηκε στα τελευταία δείγματα Prilex είναι η δυνατότητα φιλτραρίσματος των πιστωτικών καρτών βάση του είδους τους και η δημιουργία διαφορετικών κανόνων για διαφορετικά είδη. Για παράδειγμα, μπορούν να μπλοκάρουν το NFC και να καταγράφουν δεδομένα κάρτας, μόνο εάν η κάρτα είναι Μαύρη/Απεριόριστη, Εταιρική ή άλλη με υψηλό όριο συναλλαγών, το οποίο είναι πολύ πιο ελκυστικό από τις τυπικές πιστωτικές κάρτες, με χαμηλό υπόλοιπο/όριο.

Με δραστηριότητα στην περιοχή της Λατινικής Αμερικής από το 2014, το Prilex φέρεται να βρίσκεται πίσω από μία από τις μεγαλύτερες επιθέσεις στην περιοχή. Κατά τη διάρκεια του καρναβαλιού του Ρίο Ντε Τζανείρο το 2016, ο απειλητικός φορέας κλωνοποίησε περισσότερες από 28.000 πιστωτικές κάρτες και αποστράγγισε περισσότερα από 1.000 ΑΤΜ σε τράπεζες της Βραζιλίας. Τώρα, έχει επεκτείνει τις επιθέσεις του παγκοσμίως. Εντοπίστηκε στη Γερμανία το 2019 όταν μια εγκληματική συμμορία κλωνοποίησε τις χρεωστικές κάρτες Mastercard που εκδόθηκαν από τη Γερμανική τράπεζα OLB και απέσπασαν πάνω από 1,5 εκατομμύρια ευρώ από περίπου 2.000 πελάτες. Όσον αφορά τις τροποποιήσεις που ανακαλύφθηκαν πρόσφατα, έχουν εντοπιστεί στη Βραζιλία – ωστόσο, ενδέχεται να εξαπλωθούν και σε άλλες χώρες και περιοχές.

«Οι ανέπαφες πληρωμές αποτελούν πλέον μέρος της καθημερινής μας ζωής και τα στατιστικά δείχνουν ότι ο κλάδος λιανικής κυριάρχησε στην αγορά με περισσότερο από 59% μερίδιο των παγκόσμιων ανέπαφων εσόδων του 2021. Τέτοιες συναλλαγές είναι εξαιρετικά βολικές και ιδιαίτερα ασφαλείς, επομένως είναι λογικό οι εγκληματίες του κυβερνοχώρου να δημιουργούν κακόβουλα λογισμικά που μπλοκάρουν συστήματα που σχετίζονται με NFC. Καθώς τα δεδομένα συναλλαγών που δημιουργούνται κατά την ανέπαφη πληρωμή είναι άχρηστα από την οπτική γωνία ενός εγκληματία του κυβερνοχώρου, είναι κατανοητό ότι το Prilex χρειάζεται να αποτρέψει την ανέπαφη πληρωμή για να αναγκάσει τα θύματα να εισάγουν την κάρτα στη “μολυσμένη” συσκευή PoS», σχολιάζει ο Fabio Assolini, επικεφαλής Latin American Global Research and Analysis Team (GReAT) στην Kaspersky.

Read more about new Prilex PoS malware modifications on Securelist.

Διαβάστε περισσότερα σχετικά με τις νέες τροποποιήσεις κακόβουλου λογισμικού Prilex PoS στο Securelist.

Για να προστατευθείτε από το Prilex, η Kaspersky συνιστά:

- Χρησιμοποιήστε μια πολυεπίπεδη λύση, που προσφέρει τη βέλτιστη επιλογή προστατευτικών στρωμάτων για να παρέχει το καλύτερο δυνατό επίπεδο ασφάλειας για συσκευές διαφορετικής ισχύος και σεναρίων υλοποίησης.

- Εφαρμόστε το Kaspersky SDK σε μονάδες PoS για να αποτρέψετε την παραβίαση κακόβουλου κώδικα στις συναλλαγές που διαχειρίζονται αυτές οι μονάδες.

- Διασφαλίστε τα παλαιότερα συστήματα με προστασία τελευταίας τεχνολογίας, ώστε να είναι βελτιστοποιημένα όταν εκτελούν παλαιότερες εκδόσεις των Windows και την πιο πρόσφατη σουίτα Microsoft με πλήρη λειτουργικότητα. Αυτό διασφαλίζει ότι η επιχείρησή σας θα έχει πλήρη υποστήριξη για τις παλαιότερες οικογένειες MS για το άμεσο μέλλον και της δίνει την ευκαιρία να αναβαθμιστεί όποτε χρειαστεί.

- Εγκαταστήστε μια λύση ασφαλείας που προστατεύει τις συσκευές από διαφορετικούς φορείς επιθέσεων, όπως το Kaspersky Embedded Systems Security. Εάν η συσκευή έχει εξαιρετικά χαμηλές προδιαγραφές συστήματος, η λύση Kaspersky θα την προστατεύει ακόμα με ένα σενάριο Default Deny.

- Για χρηματοπιστωτικά ιδρύματα που πέφτουν θύματα αυτού του είδους απάτης, η Kaspersky συνιστά το Threat Attribution Engine για να βοηθήσει τις ομάδες IR να βρίσκουν και να εντοπίζουν αρχεία Prilex σε περιβάλλοντα που έχουν υποστεί επίθεση.