Η Παγκόσμια Ομάδα Έρευνας & Ανάλυσης της Kaspersky (GReAT) ανακάλυψε εκατοντάδες αποθετήρια ανοιχτού κώδικα με κακόβουλο λογισμικό πολλαπλών σταδίων που στοχεύουν gamers και cryptoinvestors στο πλαίσιο μιας νέας εκστρατείας που ονομάστηκε από την Kaspersky ως GitVenom.

Τα μολυσμένα έργα περιλαμβάνουν ένα εργαλείο αυτοματισμού για αλληλεπίδραση με λογαριασμούς Instagram, ένα Telegram bot που επιτρέπει την απομακρυσμένη διαχείριση πορτοφολιών Bitcoin και ένα εργαλείο crack για το παιχνίδι Valorant. Όλη αυτή η υποτιθέμενη λειτουργικότητα του project ήταν ψεύτικη και οι κυβερνοεγκληματίες πίσω από την εκστρατεία έκλεψαν προσωπικά και τραπεζικά δεδομένα, καταλαμβάνοντας διευθύνσεις κρυπτογράφησης από τη μνήμη του υπολογιστή χωρίς τη συναίνεση των ιδιοκτητών. Ως αποτέλεσμα της κακόβουλης δραστηριότητας, οι κυβερνοεγκληματίες κατάφεραν να κλέψουν 5 Bitcoin (περίπου 485.000 δολάρια κατά τη στιγμή της έρευνας). Η Kaspersky ανίχνευσε τη χρήση των μολυσμένων αποθετηρίων παγκοσμίως, με τις περισσότερες περιπτώσεις στη Βραζιλία, την Τουρκία και τη Ρωσία.

Αυτά τα αποθετήρια έχουν αποθηκευτεί στο GitHub, μια πλατφόρμα που επιτρέπει στους προγραμματιστές να διαχειρίζονται και να μοιράζονται τον κώδικά τους, για αρκετά χρόνια. Οι επιτιθέμενοι προσπάθησαν να κάνουν τα αποθετήρια στο GitHub να φαίνονται νόμιμα σε πιθανούς στόχους χρησιμοποιώντας ελκυστικές περιγραφές έργων που πιθανότατα έχουν δημιουργηθεί με AI. Εάν ξεκινήσει ο κώδικας από αυτά τα αποθετήρια, η συσκευή του θύματος θα μολυνθεί με κακόβουλο λογισμικό και θα μπορέσει να ελεγχθεί εξ αποστάσεως από τους επιτιθέμενους.

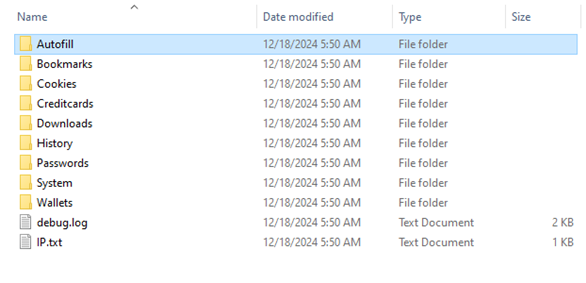

Ενώ τα έργα γράφτηκαν σε πολλές γλώσσες προγραμματισμού – Python, JavaScript, C, C++ και C# – τα κακόβουλα ωφέλιμα φορτία που ήταν αποθηκευμένα μέσα στα μολυσμένα έργα είχαν τον ίδιο στόχο: να κατεβάσουν άλλα κακόβουλα στοιχεία από ένα αποθετήριο GitHub που ελέγχεται από εισβολείς και να τα εκτελέσουν. Αυτά τα στοιχεία περιλαμβάνουν ένα stealer που συλλέγει κωδικούς πρόσβασης, πληροφορίες τραπεζικού λογαριασμού, αποθηκευμένα διαπιστευτήρια, δεδομένα πορτοφολιού κρυπτονομισμάτων και ιστορικό περιήγησης, τα πακετάρει σε ένα αρχείο .7z και τα ανεβάζει σε εισβολείς μέσω Telegram.

Άλλα ληφθέντα κακόβουλα στοιχεία περιλαμβάνουν εργαλεία απομακρυσμένης διαχείρισης που μπορούν να χρησιμοποιηθούν για την απομακρυσμένη παρακολούθηση και τον έλεγχο του υπολογιστή ενός θύματος μέσω ασφαλούς κρυπτογραφημένης σύνδεσης και ένα clipboard hijacker που αναζητά τα περιεχόμενα του clipboard για διευθύνσεις πορτοφολιού κρυπτονομισμάτων και τα αντικαθιστά με διευθύνσεις που ελέγχονται από εισβολείς. Συγκεκριμένα, το πορτοφόλι Bitcoin που ελέγχεται από εισβολέα έλαβε ένα ποσό περίπου 5 BTC (περίπου 485.000 $ κατά τη στιγμή της έρευνας) τον Νοέμβριο του 2024.

«Καθώς οι πλατφόρμες κοινής χρήσης κώδικα όπως το GitHub χρησιμοποιούνται από εκατομμύρια προγραμματιστές παγκοσμίως, οι φορείς απειλής σίγουρα θα συνεχίσουν να χρησιμοποιούν ψεύτικο λογισμικό ως δέλεαρ μόλυνσης στο μέλλον. Για τον λόγο αυτό, είναι σημαντικό να χειρίζεστε πολύ προσεκτικά την επεξεργασία κώδικα από τρίτους παρόχους. Πριν επιχειρήσετε να εκτελέσετε έναν τέτοιο κώδικα ή να τον ενσωματώσετε σε ένα υπάρχον έργο, είναι υψίστης σημασίας να ελέγξετε διεξοδικά ποιες ενέργειες εκτελούνται από αυτόν. Με αυτόν τον τρόπο, θα είναι πολύ εύκολο να εντοπίσετε ψεύτικα έργα και να αποτρέψετε τη χρήση κακόβουλου κώδικα που τοποθετείται σε αυτά για να θέσει σε κίνδυνο το περιβάλλον ανάπτυξης», σχολιάζει ο Georgy Kucherin, Security Researcher στο Kaspersky GReAT.