Οι ειδικοί της Παγκόσμιας Ομάδας Έρευνας και Ανάλυσης (GReAT) της Kaspersky ανακάλυψαν λογισμικά ανοικτού κώδικα που κατεβάζουν το backdoor Quasar και ένα πρόγραμμα υποκλοπής δεδομένων, σχεδιασμένο να αποσπά κρυπτονομίσματα. Τα κακόβουλα λογισμικά στοχεύουν την πλατφόρμα Cursor, η οποία βασίζεται στο Visual Studio Code — ένα εργαλείο που χρησιμοποιείται για την ανάπτυξη κώδικα με τη βοήθεια τεχνητής νοημοσύνης.

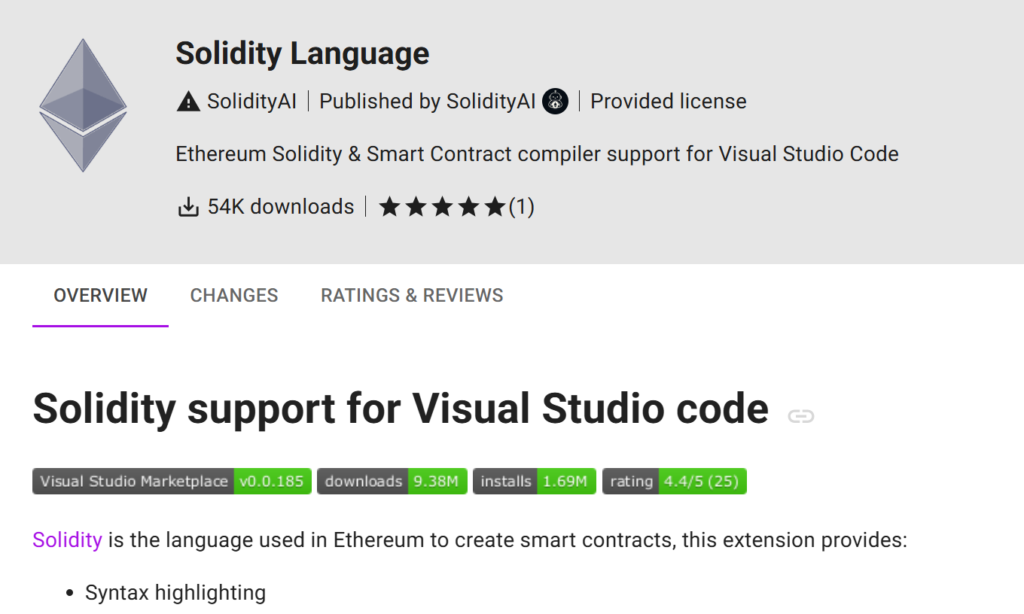

Τα κακόβουλα λογισμικά ανοιχτού κώδικα είναι επεκτάσεις εγκατεστημένες στην πλατφόρμα Open VSX και φαινομενικά παρέχουν υποστήριξη για τη γλώσσα προγραμματισμού Solidity. Ωστόσο, στην πράξη, κατεβάζουν και εκτελούν κακόβουλο κώδικα στις συσκευές των χρηστών.

Κατά τη διάρκεια αντιμετώπισης μιας κυβερνοεπίθεσης, ένας Ρώσος προγραμματιστής blockchain επικοινώνησε με την Kaspersky αναφέροντας ότι είχε εγκαταστήσει μία από τις ψεύτικες επεκτάσεις στον υπολογιστή του. Το περιστατικό αυτό οδήγησε στην απώλεια κρυπτονομισμάτων αξίας περίπου 500.000 δολαρίων.

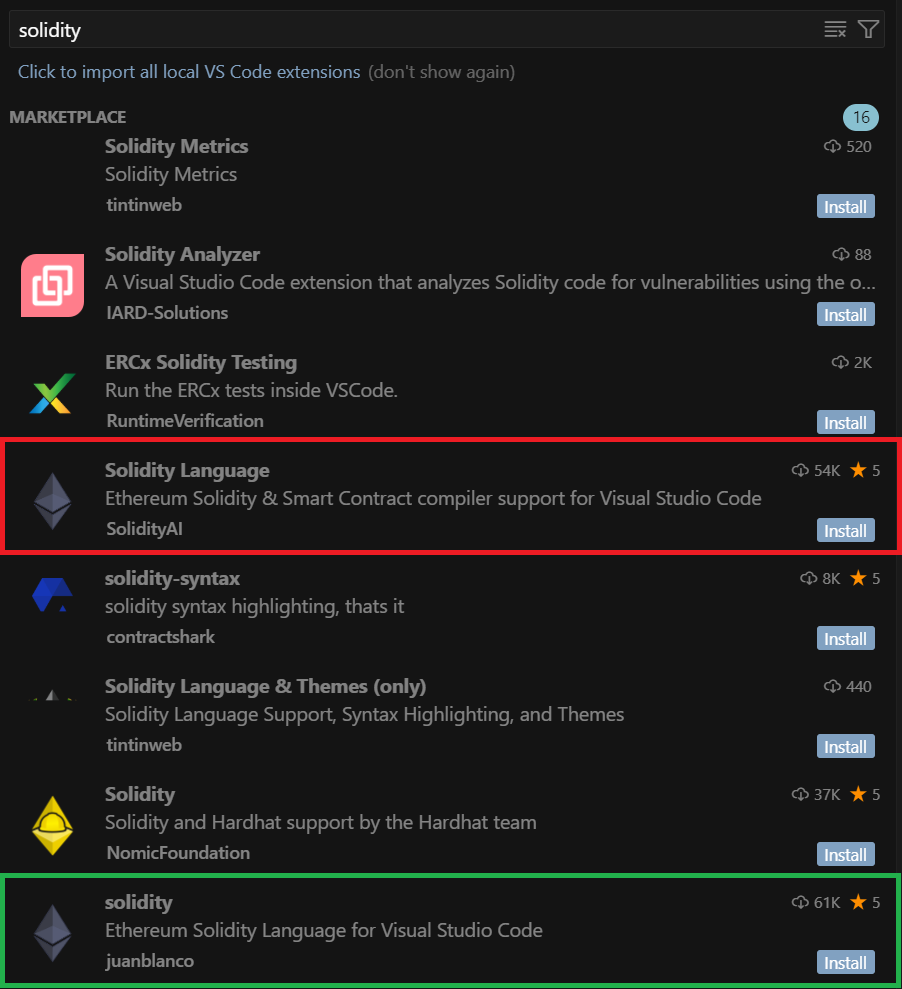

Ο δράστης κατόρθωσε να παραπλανήσει το θύμα, ανεβάζοντας το κακόβουλο λογισμικό ψηλότερα στη λίστα από το επίσημο, μέσω παραποίησης του αριθμού λήψεων, ο οποίος εμφανιζόταν να φτάνει τις 54.000.

Έπειτα από την εγκατάσταση της κακόβουλης επέκτασης, ο χρήστης δεν απέκτησε κάποια νέα δυνατότητα. Αντίθετα, το κακόβουλο λογισμικό ScreenConnect εγκαταστάθηκε στον υπολογιστή του, επιτρέποντας στους δράστες απομακρυσμένη πρόσβαση. Χρησιμοποιώντας αυτό, εγκατέστησαν το Quasar και ένα εργαλείο υποκλοπής δεδομένων από browsers, email και πορτοφόλια κρυπτονομισμάτων, κλέβοντας έτσι τις φράσεις ανάκτησης (seed phrases) και τα κρυπτονομίσματα του χρήστη.

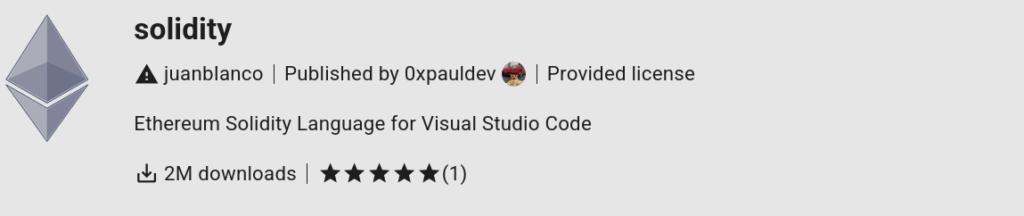

Μετά τον εντοπισμό και την αφαίρεση της κακόβουλης επέκτασης που είχε εγκαταστήσει ο προγραμματιστής, ο δράστης την ανέβασε εκ νέου στην πλατφόρμα, αυξάνοντας πλασματικά τον αριθμό των εγκαταστάσεων στα 2 εκατομμύρια — έναντι 61.000 του επίσημου πακέτου. Η Kaspersky έχει ήδη προχωρήσει σε σχετική αναφορά για την αφαίρεσή της.

«Η ανίχνευση κακόβουλων λογισμικών ανοικτού κώδικα δεν είναι πλέον εύκολη υπόθεση. Οι κυβερνοεγκληματίες εφαρμόζουν όλο και πιο έξυπνες στρατηγικές για να ξεγελούν τους χρήστες – ακόμη και όσους έχουν γνώση των κινδύνων, όπως οι προγραμματιστές στον τομέα του blockchain. Καθώς θεωρούμε βέβαιο ότι οι επιθέσεις θα συνεχίσουν να στοχεύουν τους προγραμματιστές, είναι σημαντικό ακόμη και οι πιο έμπειροι επαγγελματίες της πληροφορικής να αξιοποιούν εξειδικευμένες λύσεις ασφαλείας, ώστε να προστατεύσουν κρίσιμα δεδομένα και να αποτρέψουν οικονομικές απώλειες», σχολίασε ο Georgy Kucherin, Ερευνητής Ασφαλείας στην Ομάδα Global Research and Analysis της Kaspersky.

Εκτός από τις επεκτάσεις Solidity, ο επιτιθέμενος διέθεσε και το πακέτο NPM solsafe, που επίσης κατεβάζει το ScreenConnect. Λίγους μήνες νωρίτερα, κυκλοφόρησαν τρεις επιπλέον κακόβουλες επεκτάσεις του Visual Studio Code – solaibot, among-eth και blankebesxstnion – οι οποίες έχουν ήδη αφαιρεθεί.

Περισσότερες πληροφορίες είναι διαθέσιμες σε έκθεση στο Securelist.com.

Για να παραμείνετε ασφαλείς, η Kaspersky συνιστά:

- Χρησιμοποιήστε μια λύση για την παρακολούθηση των χρησιμοποιούμενων στοιχείων ανοικτού κώδικα, προκειμένου να εντοπίζετε τις απειλές που ενδέχεται να κρύβονται μέσα σε αυτά.

- Εάν υποψιάζεστε ότι κάποιος φορέας απειλής μπορεί να έχει αποκτήσει πρόσβαση στην υποδομή της εταιρείας σας, σας συνιστούμε να χρησιμοποιήσετε την υπηρεσία Kaspersky Compromise Assessment για να εντοπίσετε πιθανές προηγούμενες ή εν εξελίξει επιθέσεις.

- Μην εγκαθιστάτε πακέτα χωρίς να ελέγξετε πρώτα το ποιος τα υποστηρίζει: εξετάστε αν ο προγραμματιστής ή ο οργανισμός πίσω από το πακέτο διαθέτει τεκμηριωμένο ιστορικό, σταθερές εκδόσεις και ενεργή διαχείριση αναφορών.

- Ενημερωθείτε για τις επικείμενες απειλές: εγγραφείτε σε δελτία ασφαλείας και συμβουλές που σχετίζονται με το περιβάλλον ανοικτού κώδικα. Όσο νωρίτερα γνωρίζετε για μια απειλή, τόσο πιο γρήγορα μπορείτε να αντιδράσετε.