Του Γιάννη Λεοντάρη

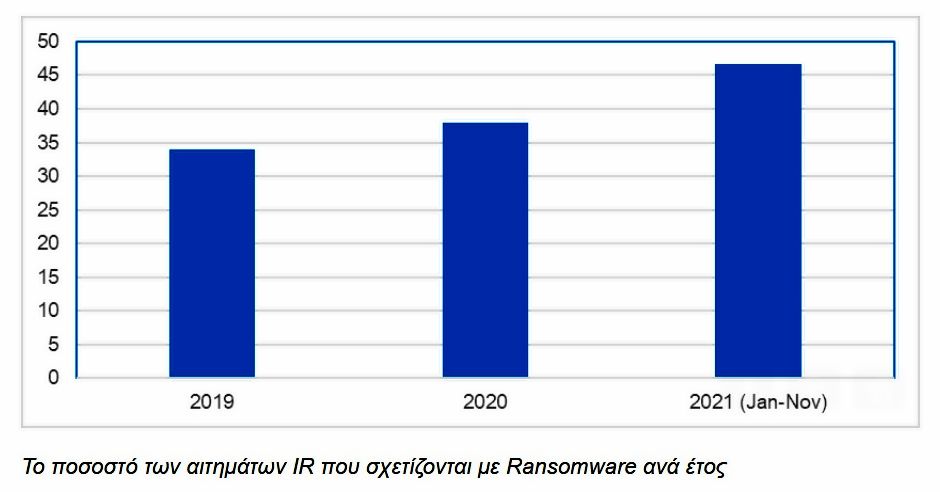

Από τον Ιανουάριο έως τον Νοέμβριο του 2021, περίπου ένα στα δύο περιστατικά ασφαλείας που χειριζόταν η Παγκόσμια Ομάδα Απόκρισης Έκτακτης Ανάγκης (GERT) της Kaspersky (που προορίζεται για οργανισμούς μεσαίου έως μεγάλου μεγέθους) συνδέθηκε με ransomware, σύμφωνα με την εταιρεία.

- Το παραπάνω αποτελεί σχεδόν το 50% του συνόλου των αποκρίσεων περιστατικού (IR), που προκύπτουν όταν οι εταιρείες καλούν μία ειδική ομάδα μετά από παραβίαση για να περιορίσουν τη ζημιά και να αποτρέψουν την εξάπλωση μιας κυβερνοεπίθεσης.

Τα παραπάνω συνιστούν μια αύξηση σχεδόν 12 ποσοστιαίων μονάδων σε σύγκριση με το 2020, και αποτυπώνονται στο Kaspersky Story of the Year:

Ransomware in the Headlines, που αποτελεί μέρος του ετήσιου Security Bulletin της Kaspersky, το οποίο ερευνά τις τάσεις ασφαλείας που κυριάρχησαν το προηγούμενο έτος, εξετάζει σε βάθος το τρέχον τοπίο ransomware και προβλέπει τι να αναμένουμε για το 2022.

Κατά τους πρώτους 11 μήνες του 2021, το ποσοστό των αιτημάτων IR που επεξεργάστηκε η ομάδα GERT της Kaspersky άγγιξε το 46,7% πραγματοποιώντας ένα άλμα από το 37,9% για το 2020 συνολικά, καθώς και το 34% για το 2019.

Τους πλέον συνηθισμένους στόχους των συμμοριών ransomware αποτέλεσαν ο κυβερνητικός και ο βιομηχανικός τομέας. Το σύνολο των επιθέσεων εναντίον αυτών των δύο βιομηχανιών έθεσε σε κίνδυνο σχεδόν το 50% όλων των αιτημάτων IR που σχετίζονταν με ransomware το 2021.

- Ωστόσο, καθώς το ενδιαφέρον των χειριστών ransomware έχει μετατοπιστεί σε περισσότερα λύτρα και στόχους υψηλότερου προφίλ, η αυξανόμενη πίεση από πολιτικούς και υπηρεσίες επιβολής του νόμου τους αναγκάζουν να αναζητούν νέους τρόπους για να αυξήσουν την αποτελεσματικότητα των επιθέσεών τους.

Ως αποτέλεσμα, οι ειδικοί της Kaspersky έχουν σημειώσει δύο σημαντικές τάσεις που θα αποκτήσουν δημοτικότητα το 2022:

Πρώτον, οι συμμορίες ransomware είναι πιθανό να δημιουργούν πιο συχνά εκδόσεις Linux ransomware για να μεγιστοποιήσουν την επιφάνεια επίθεσης. Αυτό είναι κάτι που έχει ήδη ανιχνευθεί με ομάδες όπως το RansomExx και το DarkSide.

- Επιπλέον, οι χειριστές ransomware θα αρχίσουν να επικεντρώνονται περισσότερο στον «οικονομικό εκβιασμό».

Αυτό συμβαίνει όταν οι φορείς εκμετάλλευσης απειλούν να διαρρεύσουν πληροφορίες για εταιρείες όταν αυτές σχεδιάζουν κρίσιμα οικονομικά γεγονότα (π.χ. συγχώνευση ή εξαγορά, είσοδος στο χρηματιστήριο) για να υποτιμήσουν τις τιμές των μετοχών τους. Όταν οι εταιρείες βρίσκονται σε τόσο ευάλωτη οικονομική κατάσταση, είναι πιο πιθανό να πληρώσουν τα λύτρα.

- «Ξεκινήσαμε να μιλάμε για το λεγόμενο Ransomware 2.0 το 2020 και αυτό που βλέπουμε το 2021 είναι αυτή η νέα εποχή του ransomware να τίθεται σε πλήρη ισχύ. Οι χειριστές ransomware όχι μόνο κρυπτογραφούν δεδομένα αλλά τα κλέβουν από κρίσιμους, μεγάλης κλίμακας στόχους, ενώ απειλούν να αποκαλύψουν τις πληροφορίες εάν τα θύματα δεν πληρώσουν. Και το Ransomware 2.0 δεν πρόκειται να πάει πουθενά και τον επόμενο χρόνο», σχολίασε σχετικά ο Vladimir Kuskov, Head of Threat Exploration της Kaspersky.

- «Παράλληλα, τώρα που το ransomware είναι στα πρωτοσέλιδα, οι υπηρεσίες επιβολής του νόμου εργάζονται σκληρά για να σταματήσουν τη δράση παραγωγικών ομάδων – κάτι που συνέβη με το DarkSide και το REvil φέτος. Ο κύκλος ζωής αυτών των συμμοριών συρρικνώνεται και αυτό σημαίνει ότι θα πρέπει να βελτιώσουν τις τακτικές τους το 2022 για να παραμείνουν κερδοφόρες, ειδικά εφόσον ορισμένες κυβερνήσεις καταστήσουν παράνομη την πληρωμή λύτρων — κάτι που έχει ήδη τεθεί υπό συζήτηση», ανέφερε από την πλευρά του ο Fedor Sinitsyn, ειδικός σε θέματα ασφάλειας της Kaspersky.

Τί πρέπει να κάνουν οι επιχειρήσεις

Πώς πρέπει όμως να προστατευθεί μία επιχείρηση απέναντι στο ransomware; Οι ειδικοί της Kaspersky συνιστούν τα εξής:

– Μην εκθέτετε υπηρεσίες απομακρυσμένης επιφάνειας εργασίας (όπως το RDP) σε δημόσια δίκτυα εκτός εάν είναι απολύτως απαραίτητο και χρησιμοποιείτε πάντα ισχυρούς κωδικούς πρόσβασης για αυτές.

– Εγκαταστήστε άμεσα διαθέσιμες ενημερώσεις κώδικα για εμπορικές λύσεις VPN που παρέχουν πρόσβαση σε υπαλλήλους που εργάζονται εξ αποστάσεως και λειτουργούν ως πύλες στο δίκτυό σας.

– Διατηρείτε πάντα ενημερωμένο το λογισμικό σε όλες τις συσκευές που χρησιμοποιείτε για να αποτρέψετε το ransomware να εκμεταλλεύεται τρωτά σημεία.

– Εστιάστε την αμυντική στρατηγική σας στον εντοπισμό πλευρικών κινήσεων και διείσδυσης δεδομένων στο Διαδίκτυο. Δώστε ιδιαίτερη προσοχή στην εξερχόμενη κίνηση για να εντοπίσετε τις συνδέσεις των εγκληματιών στον κυβερνοχώρο. Δημιουργήστε αντίγραφα ασφαλείας των δεδομένων τακτικά. Βεβαιωθείτε ότι μπορείτε να έχετε γρήγορη πρόσβαση σε αυτά σε περίπτωση έκτακτης ανάγκης, όταν χρειάζεται. Χρησιμοποιήστε τις πιο πρόσφατες πληροφορίες Threat Intelligence για να παραμείνετε ενημερωμένοι για τα πραγματικά TTPs που χρησιμοποιούνται από τους παράγοντες απειλών.

– Χρησιμοποιήστε προηγμένες λύσεις κυβερνοασφάλειας που βοηθούν στον εντοπισμό και τον τερματισμό μιας επίθεσης στα αρχικά της στάδια, προτού οι επιτιθέμενοι φτάσουν τους τελικούς στόχους τους.

– Για να προστατεύσετε το εταιρικό περιβάλλον, αναζητήστε ειδικά εκπαιδευτικά προγράμματα επάνω στην κυβερνοασφάλεια ώστε να εκπαιδεύσετε τους υπαλλήλους σας. Το μεγαλύτερο μέρος των ψηφιακών κινδύνων σε μία επιχείρηση «ενεργοποιείται» από λάθος χειρισμούς υπαλλήλων που δεν είναι επαρκώς εκπαιδευμένοι στην αποφυγή λάθος χειρισμών που μπορεί να αποβούν μοιραίοι για την επιχείρηση.